Apple Darwin OS与XNU内核深度解析:从Mach到Apple Silicon的演进之路

作为macOS、iOS等操作系统的核心,Darwin OS及其内核XNU一直是苹果生态系统的基石。本文将从技术演进、架构设计到现代应用,为你揭开这一混合内核的神秘面纱。

一、Darwin与XNU的前世今生

1.1 Mach微内核的诞生(1985–1996)

一切始于卡内基梅隆大学的Mach项目。Mach的设计目标是替代传统UNIX内核,通过微内核架构实现模块化:仅保留核心功能(内存管理、线程调度、进程通信),其他服务(如文件系统)运行在用户态。这种设计理论上能提升系统稳定性——即使某个服务崩溃,也不会导致内核宕机。

然而,纯微内核的性能问题在90年代逐渐暴露。此时,乔布斯创立的NeXT公司选择了一条折中路线:将Mach与BSD代码直接集成到内核空间,形成混合内核XNU(X is Not Unix)。这一决策大幅减少了进程间通信的开销,为后续苹果操作系统的性能奠定了基础。

1.2 从Rhapsody到macOS的蜕变(1997–2005)

1996年,苹果收购NeXT,XNU随之进入苹果体系。此时的XNU融合了Mach 3.0和FreeBSD代码,并引入了全新的驱动框架I/O Kit(用C++编写)。2001年,首款基于XNU的**macOS 10.0(Cheetah)**发布,标志着苹果正式步入现代操作系统时代。

关键里程碑:

-

2003年macOS 10.3(Panther):引入细粒度锁,支持多核处理器。 -

2005年macOS 10.4(Tiger):通过UNIX 03认证,奠定跨平台基础(支持Intel x86)。

1.3 移动时代与64位革命(2005–2010)

2007年,初代iPhone搭载基于XNU的iPhone OS(后称iOS)。为适应移动端,XNU进行了针对性优化:

-

内存压缩技术(Jetsam):在无交换分区的设备上主动终止后台进程。 -

强制代码签名:确保应用安全性。

同期,桌面端的macOS 10.5(Leopard)首次支持64位内核,并引入地址空间随机化(ASLR)和沙盒机制,显著提升了系统安全性。

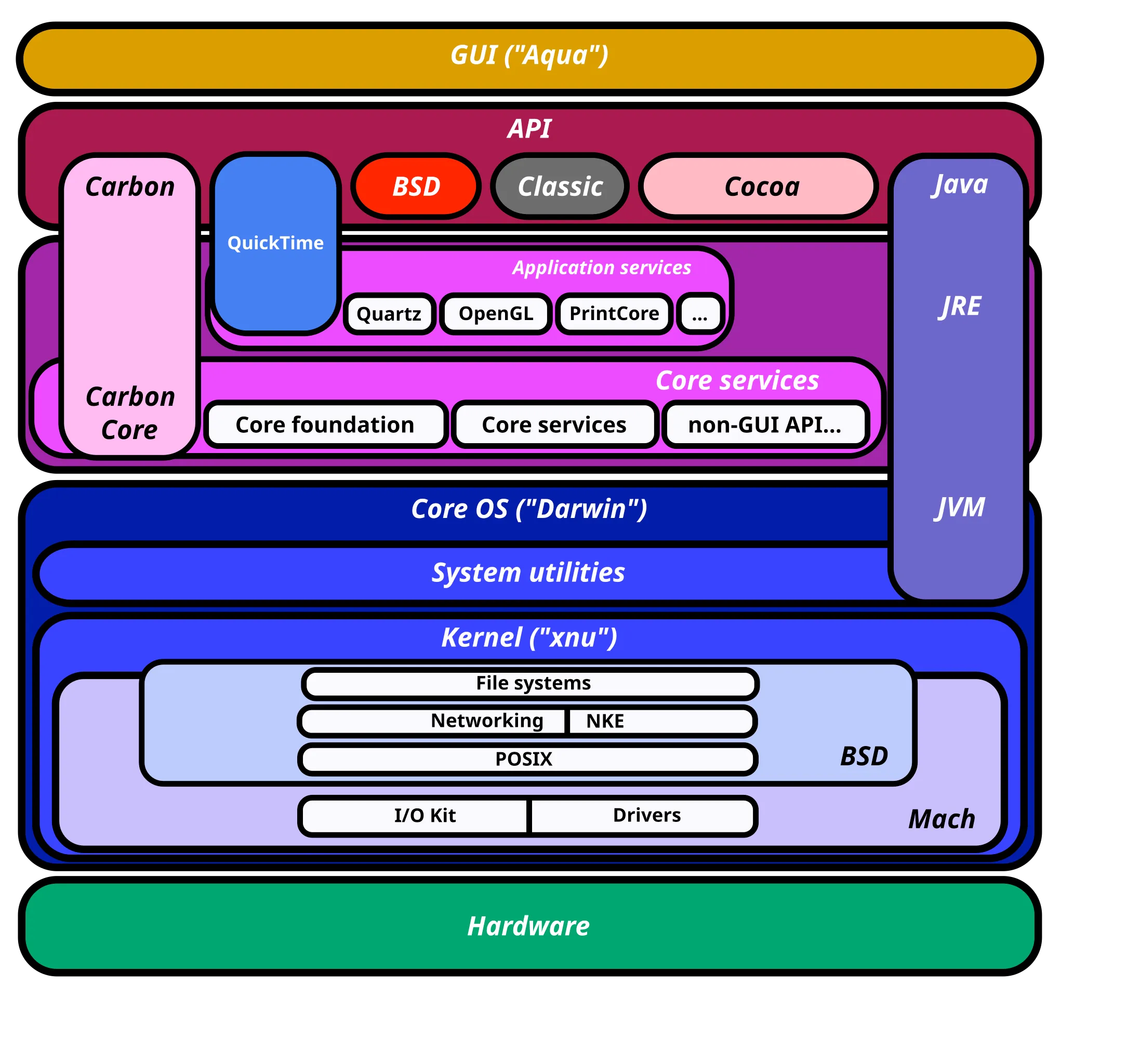

二、XNU内核架构解析:混合内核的奥秘

2.1 设计哲学:Mach与BSD的共生

XNU的独特之处在于Mach微内核与BSD单体内核的深度融合:

-

Mach层:负责底层抽象(线程、任务、虚拟内存、IPC)。 -

BSD层:提供UNIX API(文件系统、网络栈、进程管理)。 -

I/O Kit:面向对象的驱动框架,支持动态加载(Kext)。

这种设计既保留了微内核的模块化优势,又通过内核态直接调用避免了性能损失。例如,当用户调用read()时,BSD代码直接在内核执行,无需通过Mach消息传递。

2.2 调度器:从优先级到能效优化

XNU的调度器历经多次迭代,核心特性包括:

-

优先级分层:0-127级优先级,实时任务优先。 -

QoS(服务质量):根据任务类型(如用户交互、后台下载)分配CPU资源。 -

异构核心调度:在Apple Silicon的性能核与能效核上智能分配线程。

以iPhone为例,前台应用的线程会被优先调度到性能核,而后台任务则限制在能效核,兼顾流畅体验与续航。

2.3 内存管理:Mach虚拟内存的威力

XNU的虚拟内存系统源于Mach,具备以下特性:

-

写时复制(Copy-on-Write): fork()操作几乎零延迟。 -

内存压缩:自macOS 10.9起,闲置内存页会被压缩而非写入磁盘。 -

统一内存架构:Apple Silicon中CPU与GPU共享内存,通过Mach的内存对象机制高效管理。

2.4 虚拟化:从Hypervisor到Apple Silicon

XNU的虚拟化支持分两个阶段:

-

Intel时代:基于VT-x的Hypervisor框架,允许用户态程序创建虚拟机。 -

Apple Silicon时代:内置ARM VMM扩展,通过Virtualization框架实现轻量级Linux/macOS虚拟机。

值得一提的是,即使在iOS设备上,XNU也保留了虚拟化能力(需越狱后启用),展现了其架构的灵活性。

三、安全演进:从Secure Enclave到Exclave

3.1 Secure Enclave:硬件级安全堡垒

自iPhone 5s起,苹果SoC集成了独立安全芯片Secure Enclave,其特点包括:

-

运行精简的L4微内核(sepOS)。 -

独立管理指纹/面部数据、加密密钥。 -

即使主内核被攻破,Secure Enclave仍能保障关键数据安全。

3.2 Exclave:资源隔离新范式

2023年,苹果在macOS 14.4/iOS 17中引入Exclave技术,进一步细分系统权限:

-

独立域管理:音频缓冲、传感器数据等模块运行在隔离域。 -

专用Kext扩展:如 ExclaveSEPManagerProxy.kext负责与Secure Enclave通信。

这种“飞地”设计(类似地理上的exclave概念)确保即使内核被渗透,关键服务仍能独立运行。

四、Apple Silicon:XNU的终极试炼

2020年,苹果转向自研ARM芯片(M1/M2),XNU面临新挑战:

-

异构核心调度:性能核与能效核的协同需内核深度优化。 -

指针认证(PAC):通过硬件指令防止ROP攻击。 -

统一内存:GPU与CPU共享物理内存,依赖Mach的虚拟内存抽象。

此外,Rosetta 2的x86转译机制也依赖XNU的特殊支持——内核需处理x86系统调用,而转译工作由用户态的JIT完成。

五、总结:XNU的成功之道

XNU的演进史揭示了操作系统设计的黄金法则——平衡与渐进:

-

性能与安全的权衡:混合内核兼顾效率与模块化。 -

硬件的抽象能力:Mach层屏蔽架构差异,实现平滑过渡(PowerPC→x86→ARM)。 -

生态统一性:从iPhone到Apple Watch,XNU通过裁剪适配不同设备。

未来,随着AR/VR(visionOS)等新硬件的加入,XNU的混合架构仍将是苹果生态的核心竞争力。正如一位开发者所言:“XNU不是最优雅的内核,但它用20年证明了自己是最实用的选择。”

延伸阅读